Що таке і як працює PKI Public Key Infrastructure

Ми можемо безпечно спілкуватися з людьми, чиї відкриті ключі у нас є, використовуючи криптографію з відкритим ключем. Але є багато проблем, які необхідно вирішити, наприклад, як створити відкритий ключ або відкликати його. Найголовніше, як це зробити глобально, коли у нас є мільйони серверів, людей і пристроїв? Відповідь - Інфраструктура відкритих ключів (PKI).

Що таке інфраструктура відкритих ключів?

Для більшості людей PKI означає інфраструктуру з відкритим ключем, яку часто можна побачити в Інтернеті. Однак значення PKI набагато ширше, оскільки його розробка спочатку призначена для інших цілей. Крім того, термін «PKI або Internet PKI» був введений PKIX, робочою групою IETF (Internet Engineering Task Force) для використання його в Інтернеті для сертифікатів X.509, де він фокусується на тому, як браузери перевіряють і використовують сертифікати.

Крім того, PKI яку засновано на асиметричному шифруванні і в основному використовується для захисту електронного зв'язку для електронної пошти, інтернет-банкінгу, покупок в Інтернеті, а також для спілкування мільйонів користувачів і веб-сайту, до якого вони підключаються за допомогою HTTPS.

Ключові компоненти PKI (Інфраструктура відкритих ключів)

Типова середу PKI включає в себе наступні компоненти.

- Політика сертифікатів

По суті, політика сертифікатів - це вимога безпеки, що використовується для визначення ієрархії і структури середовища PKI. Крім того, політики обмежені обробкою і управлінням ключами, відкликанням, профілями і форматами сертифіката, безпечним сховищем з багатьма іншими деталями. - Корневой центр сертифікації (ЦС)

Як випливає з його назви, кореневий ЦС - це об'єкт, який є «основним коренем довіри» в реалізації PKI і відповідає за аутентифікацію особистості в середовищі PKI. - Підлеглий або Середній CA

Проміжний або підлеглий ЦС сертифікується через кореневий ЦС для його використання відповідно до визначення, передбаченим політикою сертифікатів. Крім того, цифрові сертифікати підписуються і видаються суб-СА. - База даних сертифікатів

Як випливає з назви, це база даних сертифікатів, в якій зберігаються записи сертифіката. - Послуги відкликання

Це ті сервери, які публікують оновлені CRL (списки відкликаних сертифікатів) або OCSP (онлайн-протокол статусу сертифіката), які використовують CRLS для відповіді на перевірки пошуку відкликання для всіх пристроїв, які не можуть самостійно обробляти CRL. - Цифрові сертифікати

Це тип цифрової ідентифікації, який вбудований в пристрій, який забезпечує безпеку і аутентифікацію між серверами і пристроями, надаючи доступ до ресурсів. Це взагалі випущено підлеглим CA.

Ієрархія PKI

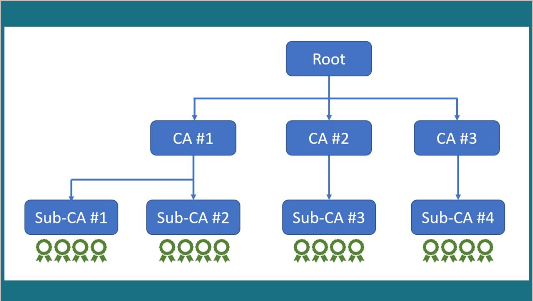

Ієрархія PKI Hierarchical PKI є однією з моделей довіри PKI. Ієрархія PKI може мати один або кілька рівнів. Якщо це однорівневе середовище PKI, кореневий CA буде тільки вашим CA-сервером. Якщо він складається з декількох рівнів, кореневий центр сертифікації видаватиме інші сертифікати підлеглого центру сертифікації прямо під кореневим каталогом, і не буде необхідності щодня звертатися до сервера кореневого центру сертифікації. Всі сертифікати можуть бути запитані користувачами з самого підлеглого ЦС, в той же час дозволяючи кореневому ЦС відключатися. Аналогічно, відключення кореневого центру сертифікації також підвищить безпеку середовища PKI, оскільки ніхто не буде мати мережевий доступ до сервера. І нарешті, скільки рівнів можна використовувати, залежить від того, яка ваша мета в середовищі PKI, вимоги безпеки або довіри, які ви хочете зберегти в середовищі.

На наведеній нижче діаграмі видно, що кожен ЦС надає права суб-ЦС (підвідомчі ЦС) підписувати цифрові сертифікати для пристроїв. І ці цифрові сертифікати залишаються в кінці ієрархії. Вони приймаються пристроями і затверджуються підрозділом CA, яке підписує і генерує їх. Вони також називаються сертифікатами пристрою.

Крім того, суб-CA, які генерують сертифікати пристрою, мають свій сертифікат, який авторизується цифровим підписом центру сертифікації (CA), який знаходиться над ними. В кінцевому рахунку, PKI знаходиться на вершині, що є основою і коренем цієї ієрархії середовища PKI. Крім цього, деякі з причин того, що навколишнє середовище PKI повинно бути організоване в ієрархії, полягає в тому, що вона дозволяє відкликати або забороняти доступ до вибраних рівнів в разі витоку або компрометації закритого ключа.

Основною перевагою PKI реалізованої за допомогою ієрархій деревовидних типів є те, що вона дозволяє власнику середовища управляти скомпрометованою подією. Це також одна з причин, по якій сертифікати пристроїв видаються не безпосередньо через кореневий ЦС, а через підлеглі ЦС, які знаходяться нижче кореневого, оскільки в разі збою всієї PKI і всім розгорнутим пристроям в цій області потрібно бути відкликаними. Нарешті, одне з основних переваг полягає в тому, що один суб-CA здатний і генерує більше мільйонів сертифікатів пристроїв, що використовуються для аутентифікації мільйонів пристроїв тільки з одним відкритим ключем суб-CA.

Управління сертифікатами

Всі сертифікати SSL / TLS генерітся з обмеженим періодом, і після його закінчення вони більше не будуть вважатися дійсними. Сертифікати мають різні терміни дії, які можуть становити один або два роки. Термін їх дії закінчується до цієї дати. Сертифікати повинні бути замінені після закінчення терміну їх дії, щоб уникнути попереджень або порушень безпеки. І цей процес називається продовженням SSL-сертифіката. Звичайно, використання SSL / TLS-сертифіката широко поширене і використовується у всіх організаціях, але є багато причин для розгляду підходу управління життєвим циклом, оскільки однією з найважливіших завдань є підтримка життєдіяльності сертифікатів. Використання належного управління життєвим циклом сертифікатів SSL / TLS забезпечує належний підхід і підвищує як ефективність, так і результативність. Якщо організація не може забезпечити належне управління сертифікатом протягом життєвого циклу, вона може зіткнутися з негативними наслідками, такими як закінчення терміну дії сертифіката, втрата репутації і доходів.

- Enrolment of Certificate

Реєстрація SSL-сертифіката, відповідно до запиту користувача до довіреній ЦС. Це спільний процес між ЦС і користувачем.Запит на реєстрацію CSR містить інформацію про реєстрацію з відкритим ключем. Як тільки користувач запитує сертифікат, CA перевіряє всю інформацію. На підставі своїх правил політики CA створює і публікує сертифікат і відправляє сертифікат користувачеві. Під час цього процесу CA встановлює певні політики, які впливають на користувача сертифіката. - Validation of Certificate

Кожен раз, коли використовується сертифікат SSL, статус цього сертифікату перевіряється, щоб дізнатися, чи дійсний сертифікат. В ході цього процесу ЦС перевіряє стан сертифіката, щоб переконатися, що його немає в його списку відкликання сертифікатів (CRL). - Revocation of Certificate

Всі сертифікати, видані ЦС, мають термін дії. У разі, якщо сертифікат повинен бути відкликаний до закінчення терміну його дії, CA повинен додати сертифікат в свій CRL. Якщо особа, відповідальна за обробку SSL, залишає компанію, якщо сертифікат втрачений або якщо секретний ключ або сертифікат скомпрометовані, сертифікат може бути відкликаний. - Renewal of Certificates

Як тільки термін дії сертифіката закінчується, він повинен оновлюватися користувачами автоматично або вручну. Крім того, при оновленні сертифіката ви повинні вибрати, чи слід створювати нові закриті і відкриті ключі. - Abolishing Certificates

Якщо сертифікат більше не потрібен, цей сертифікат і будь-які резервні копії, пов'язані з цим сертифікатом, повинні бути скасовані. У свою чергу, це допомагає гарантувати, що сертифікат не використовується і не скомпрометований ніким. - Inspecting Certificate

Відстеження створення, відкликання та закінчення терміну дії сертифікатів проходить перевірку сертифіката. Іноді він також відстежує кожне успішне використання сертифіката.